14 апреля, 2014

Основной объект воздействия противника

В настоящее время противоборствующими сторонами активно развивается широкий спектр методов и технологий информационного воздействия как на отдельные средства вычислительной техники, так и на информационно-телекоммуникационные системы и автоматизированные системы управления органов государственного и военного управления, реализация которых направлена на получение несанкционированного доступа к информационным ресурсам и нарушение их функциональной устойчивости. При этом АСУ ВКО рассматриваются в качестве одного из основных объектов комплексного воздействия, направленного на завоевание информационного превосходства и нарушение (затруднение) управления силами и средствами ВКО.

Анализ динамики развития средств воздушно-космического нападения иностранных государств показывает, что в настоящее время происходят коренные изменения, связанные с освоением воздушно-космического пространства как единой сферы вооруженной борьбы.

На вооружение ведущих иностранных государств поступают принципиально новые средства и системы вооружения: гиперзвуковые и воздушно-космические летательные аппараты, разведывательно-ударные беспилотные комплексы, оружие, основанное на новых физических принципах. Происходит интеграция средств разведки, связи, защиты информации и противодействия иностранным техническим средствам разведки, навигации и управления в единую информационно-разведывательную управляющую систему, что позволяет наносить скоординированные во времени высокоточные удары практически по всем целям.

АСУ «Байкал-1МЭ». Может использоваться в качестве КП бригады ПВО, КП зенитной ракетной бригады (полка) или КП соединения (группировки) ПВО. Фото: Анатолий Шмыров. Коллаж Юлии Гореловой

Успешное ведение военных действий в воздушно-космическом пространстве становится основой для достижения успеха в вооруженной борьбе на суше и на море, а степень угроз России в воздушно-космической сфере в перспективе будет только возрастать.

В этих условиях срыв воздушно-космического нападения противника приобретает первостепенное решающее значение, определяющее ход и исход войны и судьбу страны в целом. Воздушно-космическая оборона становится одной из главных задач Вооруженных Сил Российской Федерации.

Основу ВКО государства, как известно, составляет комплекс общегосударственных и военных мероприятий, а также боевых действий разновидовых (разнородных) группировок войск (сил), проводимых в общей системе вооруженной борьбы под единым руководством, по единому замыслу и плану в целях комплексной защиты Российской Федерации и ее союзников от нападения с воздуха, из космоса и через космос.

При этом комплексное применение всех войск (сил) ВКО осуществляется в едином контуре боевого управления путем создания системы управления войсками, силами и средствами видов и родов войск Вооруженных Сил, выполняющих задачи ВКО как функциональной составляющей единой системы управления ВС РФ. Требуемая оперативность и качество управления войсками, силами и средствами ВКО ВС РФ обеспечивается оснащением органов и пунктов управления системы управления ВКО комплексами средств автоматизации в защищенном исполнении.

В современных условиях создание (модернизация) КСА пунктов управления ВКО различных звеньев в интересах обеспечения автоматизированного управления войсками, силами и средствами ВКО не может быть осуществлена, с одной стороны, без применения новых информационных технологий, а с другой – без формирования централизованной системы комплексной информационной безопасности этих систем.

Аппаратура АСУ размещается, как правило, в унифицированных герметизированных кузовах-фургонах модульной конструкции со встроенной системой энергоснабжения и фильтровентиляционной установкой. Фото: Анатолий Шмыров

В настоящее время противоборствующими сторонами активно развивается широкий спектр методов и технологий информационного воздействия как на отдельные средства вычислительной техники, так и на информационно-телекоммуникационные системы и автоматизированные системы управления органов государственного и военного управления, реализация которых направлена на получение несанкционированного доступа к информационным ресурсам и нарушение их функциональной устойчивости.

При этом АСУ ВКО рассматриваются в качестве одного из основных объектов комплексного воздействия, направленного на завоевание информационного превосходства и нарушение (затруднение) управления силами и средствам ВКО. В этих условиях обеспечение информационной безопасности АСУ ВКО в различных условиях обстановки становится одной из основных задач системы комплексного информационного противоборства.

Проблема информационной безопасности – одна из ключевых в решении задач построения АСУ Вооруженных Сил РФ, от нее в полной мере зависит как боевая готовность войск, так и эффективность решения ими задач в мирное и военное время.

Угрозами информационной безопасности АСУ ВКО могут являться:

- деструктивные информационно-технические воздействия (в том числе применение кибероружия, средств радиоэлектронной борьбы, проникновение в компьютерные сети) на информационно-технические объекты АСУ ВКО;

- уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи АСУ ВКО;

- компьютерные атаки на информационные сегменты АСУ ВКО (информационно-коммуникационные, функциональные, информационно-психологические и др.);

- несанкционированный доступ к информации (НСД), циркулирующей в АСУ ВКО, а также находящейся в банках и базах данных;

- противоправные сбор и использование информации, циркулирующей в АСУ ВКО;

- нарушение технологии обработки информации;

- утечка информации по техническим каналам;

- обеспечение функционирования СВТ под управлением недоверенного гипервизора;

- внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи;

- использование базы данных скомпрометированных идентификаторов;

- подмена «облачной» инфраструктуры обработки информации;

- компрометация ключей и средств криптографической защиты информации, а также сервисов и инфраструктуры электронной подписи;

- разработка и распространение программ, нарушающих функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации (СЗИ), а также программ сбора информации об объектах информатизации;

- преднамеренные действия, а также ошибки персонала и диверсионно-подрывная деятельность специальных служб иностранных государств;

- электромагнитный терроризм;

- внедрение в аппаратные и программные изделия АСУ ВКО компонентов, реализующих функции, не предусмотренные документацией на эти изделия (НДВ);

- уничтожение, повреждение, разрушение или хищение машинных и других носителей информации;

- перехват информации в сетях передачи данных и на линиях связи, дешифрирование этой информации и навязывание ложной информации;

- использование не сертифицированных по требованиям безопасности информации отечественных и зарубежных информационных технологий, средств защиты информации и контроля доступа виртуализации, средств информатизации, телекоммуникации и связи и т. д.

Основой построения перспективных современных систем специального назначения в защищенном исполнении, соответствующим высоким требованиям к их функциональным возможностям, надежности и функциональной устойчивости в условиях современного информационного противоборства является использование при их построении доверенной программно-аппаратной платформы (среды).

Доверенность – это строгое, гарантированное соответствие необходимым требованиям в части информационной безопасности, надежности и функциональной устойчивости в условиях современного информационного противоборства при соблюдении определенных условий технологической независимости. Главный критерий доверенности – это соответствие требованиям информационной безопасности в современных условиях информационного противоборства.

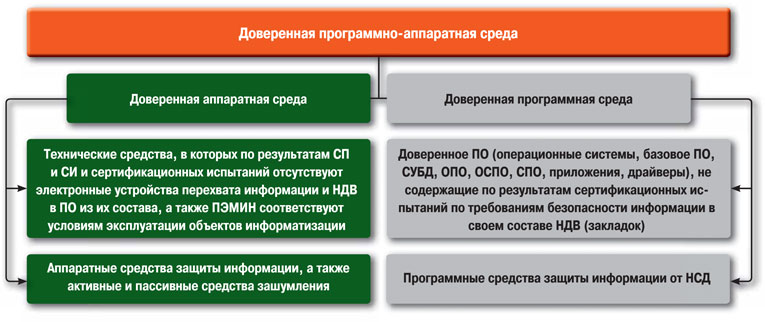

Под доверенной программно-аппаратной средой (ДПАС) понимается совокупность технических и программных средств, организационных мер, обеспечивающих создание, применение и развитие систем специального назначения в защищенном исполнении, отвечающих необходимым требованиям информационной безопасности, надежности и функциональной устойчивости, подтвержденных сертификатами соответствия (заключениями) в соответствующих обязательных системах сертификации Российской Федерации (рис.1).

Рис. 1. Структура доверенной программно-аппаратной среды

ДПАС АСУ ВКО – это совокупность программно-аппаратных средств, обеспечивающих создание (развитие, модернизацию) АСУ и имеющих полный комплект конструкторской, программной и эксплуатационной документации. Средства ДПАС АСУ должны быть сертифицированы установленным порядком по требованиям безопасности информации.

Термин «доверие» в приложении к программно-аппаратной среде означает, что соответствующие программные и аппаратные средства обладают только теми функциональными возможностями и техническими характеристиками, которые приведены в документации, и эти возможности и характеристики соответствуют требованиям заказчика.

Основные критерии доверенности ДПАС АСУ – информационная безопасность при обязательном соответствии требованиям сертификации, технологическая независимость, обеспечение гарантий технической поддержки на всех этапах жизненного цикла АСУ, аттестованное по требованиям информационной безопасности производство программно-аппаратных средств.

Обязательным условием обеспечения доверия является сертификация, которая способна выполнить технически и методически корректные и гарантированно полные проверки аппаратуры и программного обеспечения на соответствие заданным требованиям.

Реализация требований доверенности к аппаратной среде предполагает:

- применение основных и вспомогательных технических средств, прошедших специальную проверку и специальные исследования и получивших заключение о спецпроверке и предписание на эксплуатацию;

- обязательную сертификацию по требованиям безопасности информации к СВТ по требуемому классу защиты всех технических средств (составных частей) из состава изделия (системы специального назначения);

- использование аппаратных средств защиты информации (СЗИ) российской разработки, прошедших сертификационные исследования программных средств на отсутствие недекларируемых возможностей и безопасность исходных кодов, а также подтверждение реально декларируемых возможностей;

- использование сертифицированных активных и пассивных технических средств защиты информации (генераторы шума, фильтры, экраны и т. д.).

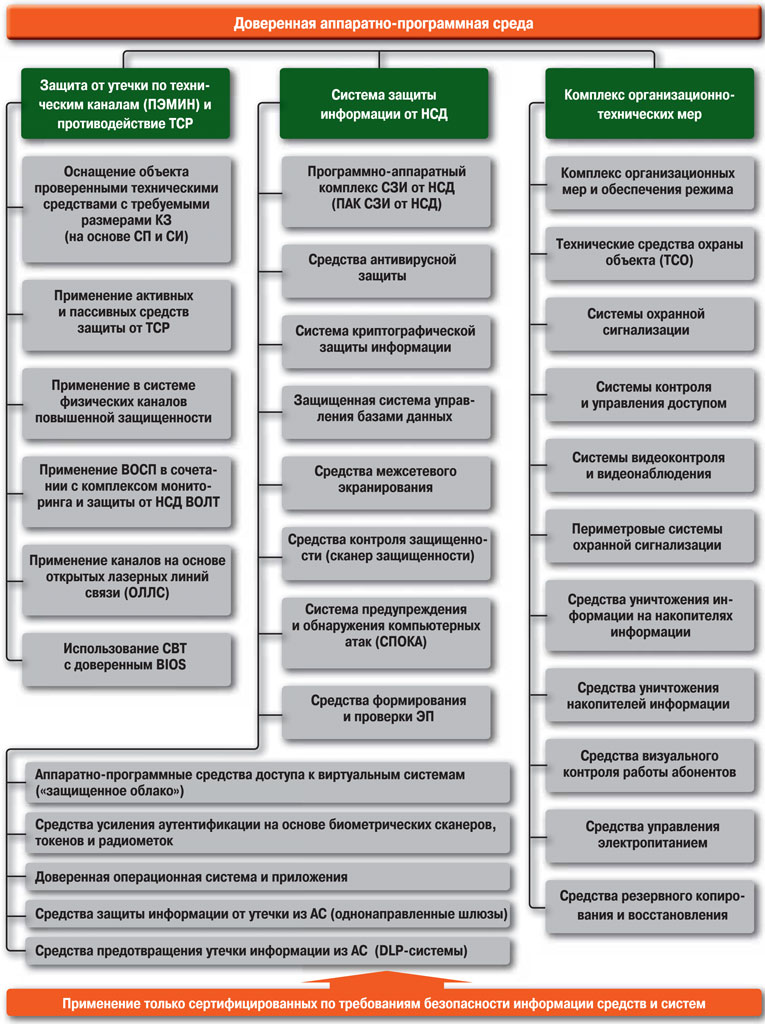

Классический подход к созданию современных СЗИ и обеспечению информационной безопасности изделий и объектов эксплуатации показан на рисунке 2.

Рис. 2. Классический подход к созданию современных СЗИ и обеспечению информационной безопасности изделий и объектов эксплуатации

Опыт разработок ОАО «Концерн «Системпром» показал, что создание защищенных АСУ, то есть систем, удовлетворяющих определенным требованиям по обеспечению безопасности информации, возможно лишь на основе полнодостаточной реализации комплексного подхода, заключающегося в рациональном сочетании следующих составляющих: защита от утечки по техническим каналам и противодействие техническим средствам разведки, применение аппаратно-программных средств защиты информации для создания системы защиты информации от НСД, разработка и реализация комплекса организационно-технических мер.

Суть собственно комплексной реализации информационной безопасности поясняет рисунок 3.

Рис. 3. Реализация комплексного подхода в обеспечении информационной безопасности АСУ в защищенном исполнении. Графика Юлии Гореловой

Система защиты информации от НСД должна включать в свой состав, помимо традиционно применяемых систем и средств защиты (идентификации и аутентификации пользователей, средства разграничения доступа, антивирусной защиты, защищенные системы управления базами данных, средства межсетевого экранирования), также:

- средства формирования и проверки электронной подписи;

- аппаратно-программные средства доступа к виртуальным системам («защищенное облако»);

- средства усиления аутентификации на основе биометрических сканеров, токенов и радиометок;

- средства защиты информации от утечки (однонаправленные шлюзы) и средства предотвращения утечки информации из АС (DLP-системы);

- средства контроля защищенности (сканер защищенности);

- программно-аппаратные средства защиты информации технологии «тонкий клиент»;

- средства защиты от спама и др.

Необходимо также безусловное применение технических средств охраны СВТ, обрабатывающих критически важную информацию, и комплексов средств защиты от ИТР и РЭБ.

Системообразующим изделием в системе защиты информации распределенных сетей АСУ и связи является программно-аппаратный комплекс средств защиты информации (ПАК СЗИ от НСД). Составляющие компоненты ПАК СЗИ от НСД – аппаратно-программный модуль доверенной загрузки (АПМДЗ) и программное изделие СЗИ от НСД, построенное из следующих функциональных модулей: разграничения доступа, контроля и управления профилями, управления и регистрации печати, паролирования, антивирусной защиты, тестирования, экстренного уничтожения информации.

Модульный подход к построению средств защиты информации позволяет строить системы защиты требуемого заказчику класса защищенности. Аналогичный модульный подход применяется также для построения СКЗИ.

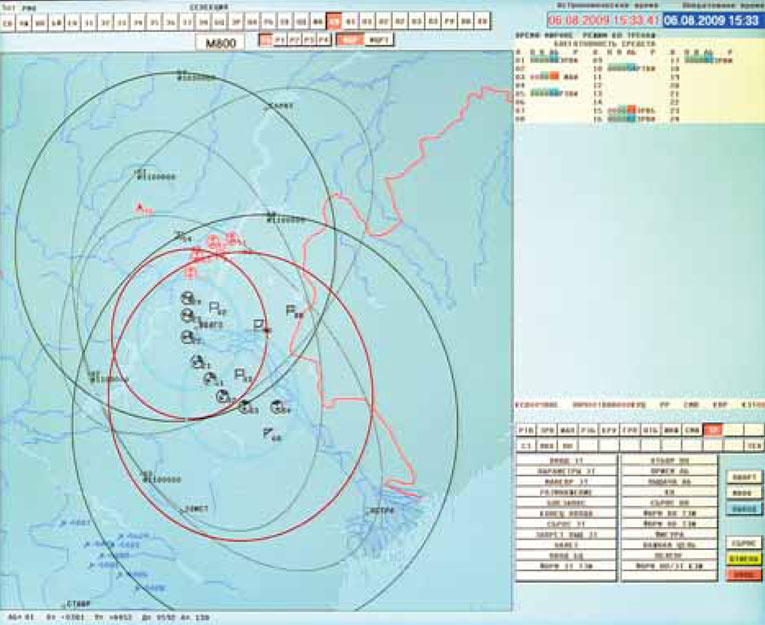

Примерный вид информации о воздушной обстановке на АРМ

Важным критерием реализации ПАК СЗИ от НСД является обеспечение защищенной замкнутой программно-аппаратной среды с реализацией возможности централизованного и интерактивного контроля защищенности АСУ, а также управление всеми элементами СЗИ в АСУ.

Особую роль в обеспечении высоких классов защиты распределенных АСУ играет разумная реализация системы (подсистемы) криптографической защиты информации.

Ее состав и особенность построения и реализации (интеграции) – отдельный вопрос рассмотрения, следует упомянуть об основных задачах, на решение которых направлена система (подсистема) криптографической защиты информации: идентификация и аутентификация пользователей, шифрование информации (трафика) в сети, шифрование информации на отчуждаемых и встраиваемых (внутренних) носителях, поддержка инфраструктуры электронной подписи, обеспечение ряда требований руководящих документов в части НСД (регистрация, управление печатью и т. д.).

Следует отметить, что основной особенностью современного этапа в создании защищенных систем является то, что мы находимся на этапе некоторой технической революции, когда на смену дорогой, громоздкой, низкоскоростной аппаратуре ЗАС приходят современные высокоскоростные средства шифрования и средства криптографической защиты информации, такие как IP и Ethernet – шифраторы, криптошлюзы и криптомаршрутизаторы на их основе, масштабируемые криптографические пулы с автоматизированной балансировкой нагрузки.

Разумное применение данных изделий позволяет строить защищенные системы со значительно большими функциональными возможностями и более высокими вероятностно-временными характеристиками. Стремительное развитие компьютерной техники, ее функциональных возможностей закономерно вызвало бурное развитие и разработку новых криптографических средств защиты информации для защиты от НСД самих автоматизированных рабочих мест (АПМДЗ, шифраторы носителей, подключаемых по интерфейсам USB и еSATA, функции однонаправленного ввода информации с отчуждаемых носителей, обеспечение доверенной виртуализации) и сетевого трафика внутри локальной сети и КСА.

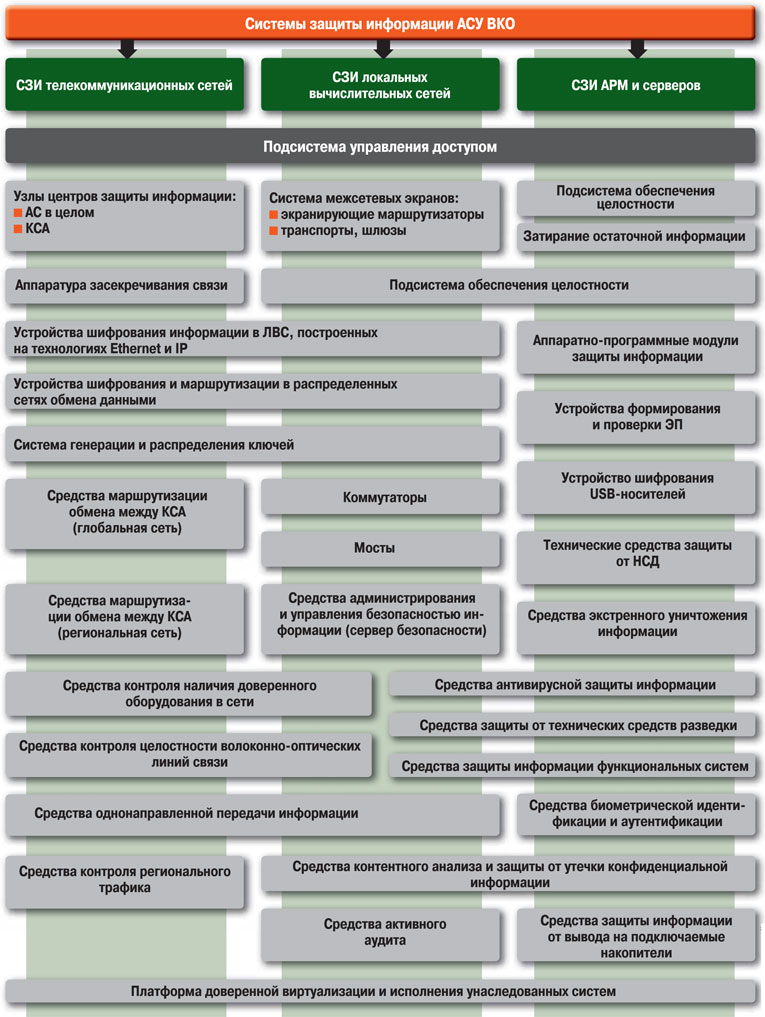

Обязательное условие – применение только сертифицированных по требованиям безопасности информации средств и систем. При этом основными компонентами систем защиты информации являются системы защиты информации телекоммуникационных сетей, системы защиты информации локальных вычислительных сетей и системы защиты информации АРМ и серверов (рис. 4).

Рис. 4. Основные компоненты систем защиты информации АСУ ВКО. Графика Юлии Гореловой

Особенность современного развития информационно-управляющих систем специального назначения (ИУС СН), к числу которых относится АСУ ВКО, – все более глубокая интеграция взаимодействующих систем и наполнение их новыми сервисами благодаря внедрению перспективных технологий.

При этом на первый план выходят задачи обеспечения:

- объединения информационных ресурсов взаимодействующих систем;

- виртуализации вычислений;

- реализации специального программного обеспечения (СПО) в виде сервисов;

- миграции СПО под различные операционные системы;

- создания общей доверенной среды обмена данными взаимодействующих ИУС СН;

- реализации иерархической системы взаимодействующих удостоверяющих центров взаимодействующих ИУС СН;

- перехода на новую аппаратно-вычислительную базу;

- совершенствования технологий работы с электронной подписью в свете перехода на новую нормативную базу.

Соответственно в рамках взаимодействующих систем и изменения условий функционирования информационно-управляющих систем специального назначения возникает необходимость реализации системы управления информационной безопасностью информационно-управляющих систем специального назначения.

При этом в качестве перспективных решений целесообразно рассматривать:

- реализацию адаптивной централизованной системы управления информационной безопасностью ИУС СН с применением унаследованных и перспективных решений в области защиты информации;

- реализацию системы комплексной защиты информации на новых технических решениях;

- совершенствование нормативно-методической базы с учетом внедрения в ИУС СН новых технологий обработки информации и защиты.

Учитывая комплексность применения технических решений, особую актуальность приобретает задача обеспечения централизованного управления системой комплексной защиты информации в рамках как одной информационно-управляющей системы специального назначения, так и взаимодействующих (ресурсных) систем с обеспечением следующих основных функций:

- контроль защищенности и соответствия заданной топологии;

- управление начальной настройкой программных средств СЗИ;

- корректировка параметров идентификации и полномочий субъектов доступа к защищаемым ресурсам с учетом централизованной базы актуализации эталонных биометрических образов;

- оповещение администратора безопасности информации о попытках НСД к защищаемым ресурсам не только с реализацией возможности локализации точек воздействия, но и с автоматизированным предоставлением сценария противодействия и фиксацией улик действий нарушителя;

- управление блокировкой (разблокировкой) технических средств для локализации последствий НСД;

- стирание информации в запоминающих устройствах;

- создание (определение) защищенных областей магнитных носителей, каталогов, подкаталогов;

- контроль за сохранностью (неизменностью, целостностью) информационного обеспечения, в том числе средств защиты, отображение результатов контроля;

- архивирование и восстановление информации базы данных безопасности;

- ведение журналов регистрации и учета на отчуждаемых носителях, их архивации и просмотра, получения справок;

- генерация паролей в соответствии с криптографическими и инженерно-криптографическими требованиями;

- централизованное управление средствами антивирусной защиты, а также изоляция (блокировка) АРМ должностных лиц, на которых выявлена вирусная активность.

Вместе с тем в условиях взаимодействующих систем целесообразно отдельно выделить проблемы практической реализации централизованного управления средствами систем комплексной защиты информации в рамках нескольких взаимодействующих систем, в процессе которого должны быть реализованы следующие возможности:

- реализация централизованной системы управления информационной безопасностью;

- централизованное управление криптографической подсистемой (настройка, распределение ключей, смена ключей);

- централизованное управление подсистемой антивирусной защиты (обновление версий САВЗ и баз вирусных сигнатур, удаленный контроль);

- автоматизированный контроль защищенности объектов ИУС СН;

- автоматизированный контроль защищенности объектов взаимодействующих ИУС СН на основе мультиагентной системы;

- интеграция с техническими средствами охраны и средствами контроля и управления доступом, а также системами химической, биологической и радиационной безопасности и системой видеонаблюдения;

- контроль защищенности от технических средств разведки;

- организация однонаправленного ввода информации в ИУС СН;

- обеспечение возможности работы должностных лиц в контурах с различной категорией обрабатываемой взаимодействующими системами информации;

- обеспечение возможности интерактивного получения информации из разнокатегорированных систем;

- автоматизированный прогноз защищенности совокупности взаимодействующих систем в условиях плановой эволюции.

Централизованная система управления должна охватывать как унаследованные, хорошо себя зарекомендовавшие в условиях реальной эксплуатации технические решения, так и перспективные, разрабатываемые в настоящее время элементы и комплексы средств защиты информации.

В качестве перспективных элементов и комплексов средств защиты информации целесообразно рассматривать:

- унифицированные аппаратно-программные модули доверенной загрузки с функциями управления по сети ИУС СН, обеспечения доверенной виртуализации и контроля отчуждаемых носителей информации;

- программно-аппаратные комплексы защиты информации от информационно-технического воздействия;

- комплексы защиты информации технологии «тонкий клиент» и средств виртуализации;

- высокопроизводительные криптографические средства защиты информации, включая криптографические пулы;

- программные комплексы централизованного управления средствами защиты информации взаимодействующих ИУС СН в рамках одной мультиплатформенной системы управления информационной безопасностью (СУИБ);

- средства защиты от НСД к вычислительным ресурсам ЦОД на базе Blade-серверов и средства оперативной миграции виртуальных машин и серверов;

- автоматизированные средства построения ложных объектов;

- средства взаимодействия с несколькими УЦ;

- средства централизованной биометрической идентификации.

В заключение хотелось бы отметить, что современные тенденции развития ИУС СН требуют при создании АСУ ВКО учитывать следующие перспективные направления развития систем комплексной защиты информации:

- разработку средств защиты информации распределенных вычислений и услуг ЦОД («облачные вычисления»);

- реализацию криптографических сервисов для распределенных вычислений;

- реализацию сервисов защиты информации для СПО ИУС СН;

- реализацию автоматизированных средств (сервисов) оценки эффективности защиты взаимодействующих ИУС СН;

- реализацию возможностей централизованного управления гетерогенными СЗИ взаимодействующих ИУС СН в рамках единой СУИБ;

- построение системы компетенций СЗИ и системы взаимного доверия сервисов взаимодействующих ИУС СН;

- внедрение перспективных средств идентификации абонентов и носителей ключевой информации.

Таким образом, только на основе комплексного подхода в обеспечении информационной безопасности с реализацией перечисленных технологий и механизмов защиты может быть достигнут требуемый высокий уровень кибербезопасности, надежности и функциональной устойчивости АСУ ВКО в условиях современного информационного противоборства.

Примечание. Доклад был сделан на общем собрании членов совета НП «ВЭС ВКО» 28 февраля 2014 года «Итоги и перспективы деятельности НП «ВЭС ВКО» в создании воздушно-космической обороны Российской Федерации».

Опубликовано 14 апреля в выпуске № 2 от 2014 года

- Комментарии

- Vkontakte

- Читаемое

- Обсуждаемое

- Past:

- 3 дня

- Неделя

- Месяц

В чем вы видите основную проблему ВКО РФ?